Tableau de bord SMSI : processus métier et actifs

R2C_SECURITY est un logiciel de gestion de la sécurité de l'information dans votre entreprise. De nos jours, les informations, les systèmes de traitement de l'information et les données sont exposés à de nombreux dangers.

- La défaillance de la technologie,

- erreurs humaines,

- la force majeure,

- cyber-attaques,

- des lacunes organisationnelles

autant de risques pour la sécurité des informations dans les entreprises. De nombreuses lois (par ex. la loi sur la sécurité informatique, le RGPD de l'UE), prescriptions et réglementations et normes spécifiques au secteur (par ex. B3S, catalogue de sécurité informatique) exigent donc des systèmes et des règles pour garantir durablement la sécurité de l'information dans une entreprise. Les informations ont désormais une telle importance que leur protection est une priorité absolue et doit être assurée de manière responsable et continue.

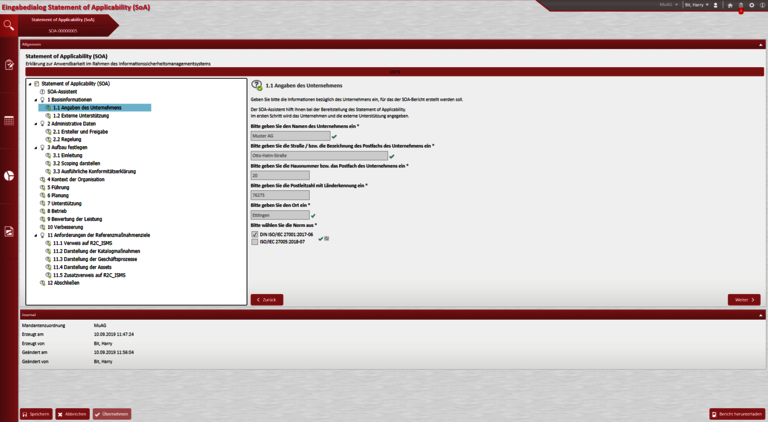

Un système professionnel de gestion de la sécurité de l'information (SMSI) est essentiel pour répondre avec succès aux exigences et aux défis de la sécurité de l'information dans l'entreprise et pour maintenir les objectifs de protection. Un logiciel SMSI établit des procédures et des règles pour la gestion durable, le contrôle, le maintien et l'amélioration continue de la sécurité de l'information. La conception d'un SMSI s'effectue conformément aux normes ISO telles que ISO 27001 ou aux directives du BSI. Sans le soutien de solutions SMSI basées sur un logiciel, il n'est pas possible d'assurer durablement le succès de l'exploitation à long terme conformément aux exigences réglementaires.

Avec le logiciel SMSI de Schleupen GRC, vous disposez d'un outil efficace, ouvert aux normes et adapté à vos concepts de sécurité de l'information pour la gestion de vos processus SMSI. Notre système de gestion de l'information vous permet d'initier, d'exécuter et de surveiller les procédures et les mesures relatives à la sécurité de l'information et d'effectuer des contrôles et des améliorations continus. R2C_SECURITY vous soutient dans toutes les phases du processus, depuis le choix des normes pertinentes jusqu'à l'organisation certifiable.

- R2C_SECURITY est un système multi-clients.

- La structure organisationnelle peut être cartographiée à l'aide de la hiérarchie des clients afin de définir la portée du SMSI pour le plan organisationnel.

- Grâce à la capacité multi-clients, il est possible de cartographier une structure organisationnelle de n'importe quelle profondeur.

- R2C_SECURITY est un système à normes ouvertes.

- Le logiciel permet de travailler selon les exigences des normes et standards nationaux et internationaux, par exemple ISO 27001, ANSSI, NIS

- Les normes supplémentaires, les exigences de l'industrie, les exigences légales, les directives internes et les normes des entreprises peuvent être facilement intégrées et gérées.

- Le champ d'application, c'est-à-dire les normes, spécifications et lignes directrices qui s'appliquent au SMSI, peut être défini individuellement pour les clients.

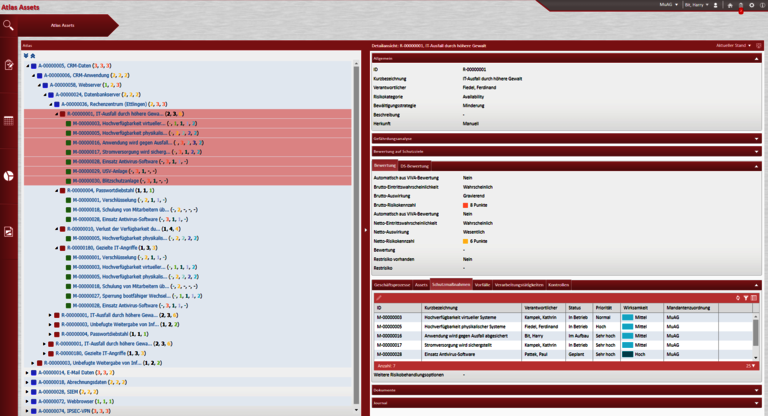

- Gestion des processus d'entreprise et des actifs de tout type, par exemple les informations, les applications, les systèmes informatiques, les infrastructures, les bâtiments, les locaux, le personnel

- Cartographie des processus d'entreprise et des hiérarchies d'actifs, quelle que soit leur profondeur

- La désignation des responsabilités, la mise à jour des descriptions et des informations détaillées supplémentaires ainsi que la possibilité de définir des champs obligatoires facultatifs

- Analyse des effets des dommages pour les différents processus et actifs de l'entreprise sur la base de scénarios de dommages librement configurables

- Réalisation d'analyses des besoins de protection pour les objectifs de protection : confidentialité, intégrité, disponibilité et authenticité en incluant les actifs/processus commerciaux ainsi que l'héritage automatique des besoins de protection avec une direction de l'héritage configurable

- D'autres objectifs de protection et dimensions d'évaluation peuvent être définis librement et activés en option

- Effectuer des analyses d'impact sur les entreprises (BIA)

- Établir des liens avec les risques, les mesures de protection, les contrôles, les incidents de sécurité de l'information, les plans d'urgence, les activités de traitement.

- Des tableaux de bord, des rapports et des analyses pour contrôler les processus commerciaux et les actifs essentiels à la mission et au temps

- Télécharger des documents par glisser et déposer

- Interface basée sur Excel pour l'importation et l'exportation sans complication (manuelle, programmée et automatique)

- Possibilité d'extension flexible avec des propriétés spécifiques au client (Customizing)

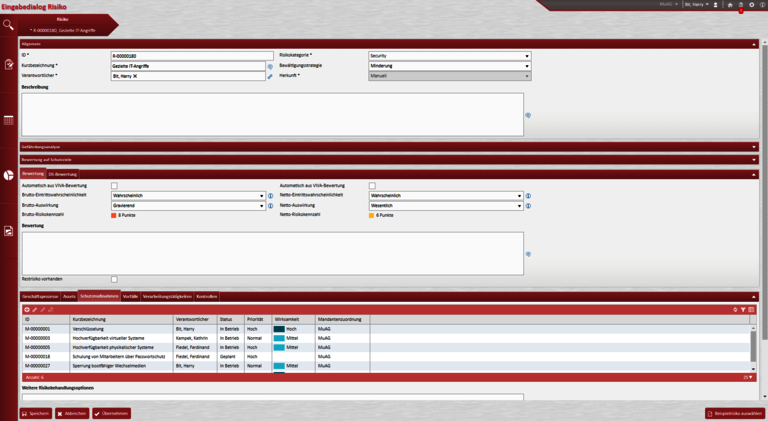

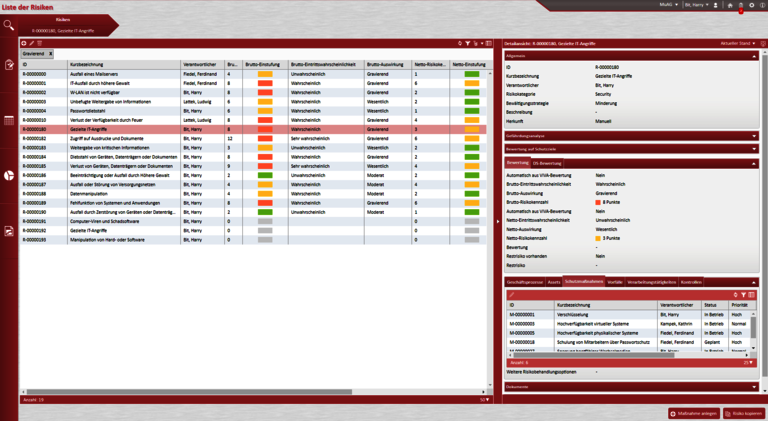

- Saisie et documentation des risques en matière de sécurité de l'information et classification dans des catégories de risques librement configurables

- Désignation des responsabilités

- Intégration des catalogues individuels de menaces et de vulnérabilités pour effectuer des analyses détaillées des menaces

- Effectuer des analyses de risque liées aux objectifs de protection avec des effets automatiquement hérités

- Évaluation approfondie des risques sur la base de catalogues de dangers individuels

- Prise en compte individuelle des risques avant et après la mise en œuvre de mesures de protection réduisant les risques (prise en compte brute/nette)

- Détermination des stratégies de traitement des risques (par exemple, atténuation, évitement)

- Délivrance de déclarations d'acceptation des risques résiduels

- Établir des liens avec les mesures de protection, les actifs, les processus commerciaux, les incidents de sécurité de l'information

- Tableaux de bord, rapports et évaluations pour le suivi de la situation des risques

- Télécharger des documents par glisser et déposer

- Interface basée sur Excel pour l'importation et l'exportation simples (manuelle, programmée et automatique)

- Possibilité d'extension flexible avec des propriétés spécifiques au client (Customizing)

- Saisie et documentation complète des mesures de protection, de la planification et de la mise en œuvre aux tests d'adéquation et d'efficacité ainsi qu'à l'enregistrement des coûts et à la programmation

- Désignation de responsabilités multiples

- Lien entre les mesures de protection et les exigences/contrôles des normes, exigences légales, directives internes et normes d'entreprise comme base pour les analyses des lacunes (GAP) et audits.

- Établir des liens avec les risques, les actifs, les processus opérationnels, les incidents de sécurité de l'information, les contrôles, les activités de traitement

- Envoi de notifications par courrier électronique pour vous rappeler la date d'échéance des mesures

- Tableaux de bord, rapports et évaluations pour le suivi du degré de réalisation

- Télécharger des documents par glisser et déposer

- Interface basée sur Excel pour l'importation et l'exportation sans complication (manuelle, programmée et automatique)

- Possibilité d'extension flexible avec des propriétés spécifiques au client (Customizing)

- Saisie rapide et documentation complète des incidents de sécurité de l'information

- Nomination des gestionnaires d'incidents

- Affectation des processus opérationnels et des actifs concernés ainsi que des risques survenus

- Classification de l'impact sur les objectifs de protection : confidentialité, intégrité, disponibilité et authenticité ainsi qu'évaluation de la criticité et des dommages causés

- Définition des mesures de protection et d'amélioration

Un audit est un outil de gestion de la qualité qui permet d'examiner si les objectifs de protection définis ont été atteints, si les exigences de sécurité pertinentes sont respectées et si les valeurs critiques de l'entreprise sont suffisamment protégées. Dans R2C_SECURITY, des audits internes et externes ainsi que des auto-audits peuvent être réalisés. Les normes et standards, les parties de normes ou les processus d'entreprise à auditer peuvent être décidés en fonction de la situation.

En plus des options complètes dans le cadre d'un audit, des actions d'inspection peuvent être définies pour chaque point de contrôle, des échantillons et des résultats peuvent être documentés et - en cas d'écarts - des constatations peuvent être créées, décrites de manière exhaustive et attribuées à une personne responsable. Des évaluations et des rapports standard présentent les résultats de l'audit de manière sûre, transparente et compréhensible.

- Listes complètes et vues détaillées - Les colonnes affichées dans une liste et leur ordre peuvent être personnalisés pour chaque utilisateur. En outre, les listes disposent de nombreuses options de tri et de filtrage qui peuvent être utilisées pour rechercher efficacement des éléments dans la liste actuelle. Les définitions des filtres peuvent être sauvegardées de manière spécifique à l'utilisateur et activées d'un clic sur le filtre.

- Exportation facile des listes vers des fichiers EXCEL et CSV - Toutes les listes peuvent être exportées sous forme de fichiers Excel ou CSV afin d'effectuer des analyses et des évaluations supplémentaires sur la base des données exportées. Tous les éléments visibles de la liste en cours avec les informations des colonnes affichées sont exportés.

- Recherche plein texte - La fonction de recherche intégrée permet une recherche en texte intégral pour toutes les données de transaction créées dans l'application et affiche les résultats de la recherche dans le contexte des droits de l'utilisateur connecté.

- Entrées de journal et commentaires de modification - Toutes les modifications apportées à l'élément appelé, par exemple à un actif, sont automatiquement consignées dans un journal et peuvent être décrites ou spécifiées par l'utilisateur. Ainsi, les changements, les décisions et les résolutions sur l'élément restent traçables même des années plus tard.

- Atlas – Les atlas contiennent une représentation hiérarchique (arborescence) de tous les éléments de ce type qui ont été reliés entre eux. Les atlas peuvent être librement configurés pour être spécifiques à un client ou pour plusieurs clients.

- Mon portefeuille – la page d'aperçu « Mon portefeuille » donne un aperçu des responsabilités de l'utilisateur actuel et donc de tous les éléments actifs pour lesquels cet utilisateur est sélectionné comme responsable.

- Glisser et déposer pour les documents - Les documents peuvent être téléchargés dans l'application par glisser et déposer.