ISMS-Dashboard: Geschäftsprozesse und Assets

Informationssicherheits-Management mit R2C_SECURITY

R2C_SECURITY ist eine Software zum Management der Informationssicherheit in Ihrem Unternehmen. In der heutigen Zeit sind Informationen, informationsverarbeitende Systeme und Daten vielen Gefahren ausgesetzt.

- Versagen der Technik,

- menschliche Fehler,

- höhere Gewalt,

- Cyberangriffe,

- organisatorische Mängel

all das sind Risiken für die Sicherheit von Informationen in Unternehmen. Zahlreiche Gesetze (z.B. IT-Sicherheitsgesetz, EU-DSGVO), Vorschriften und branchenspezifische Regelungen und Standards (z.B. B3S, IT-Sicherheitskatalog, NIS 2-Richtlinie) fordern daher Systeme und Regeln, um die Informationssicherheit in einem Unternehmen dauerhaft zu gewährleisten. Informationen haben mittlerweile eine so große Bedeutung, dass ihr Schutz höchste Priorität hat, und verantwortungsvoll und kontinuierlich sichergestellt werden muss.

Hohe Informationssicherheit dank ISMS Software

Ein professionelles Informationssicherheitsmanagementsystem (ISMS) ist entscheidend, um den Anforderungen und Herausforderungen der Informationssicherheit im Unternehmen erfolgreich zu begegnen und die Schutzziele aufrechtzuerhalten. Eine ISMS-Software etabliert Verfahren und Regeln zur dauerhaften Steuerung, Kontrolle, Aufrechterhaltung und fortlaufenden Verbesserung der Informationssicherheit. Die Gestaltung eines ISMS erfolgt gemäß ISO-Normen wie ISO 27001 oder den Vorgaben des BSI und der NIS 2-Richtlinie auf EU-Ebene. Ohne Unterstützung durch softwaregestützte ISMS-Lösungen ist der erfolgreiche und langfristige Betrieb nach regulatorischen Vorgaben nicht dauerhaft möglich.

Leistungen der Software-Lösung Informationssicherheit in R2C_SECURITY

Mit der ISMS Software von Schleupen GRC steht Ihnen ein effizientes, normenoffenes, auf Ihre Informationssicherheitskonzepte abgestimmtes Werkzeug zum Management Ihrer ISMS-Prozesse zur Verfügung. Mit unserem Informationssicherheitsmanagementsystem initiieren, definieren bzw. überwachen Sie Vorgehensweisen und Maßnahmen zur Informationssicherheit und führen fortlaufende Prüfungen und Verbesserungen durch. R2C_SECURITY unterstützt Sie in allen Phasen des Prozesses, von der Auswahl der relevanten Normen bis hin zur zertifizierungsfähigen Organisation.

Die Bedeutung eines ISMS im Kontext von NIS2

Ein Informationssicherheitsmanagementsystem (ISMS) ist ein wichtiges Instrument für Unternehmen und Organisationen, um die Anforderungen der NIS2-Richtlinie zu erfüllen. Durch die Einführung eines ISMS erhalten Unternehmen einen strukturierten Ansatz zur Verwaltung der Informationssicherheit, der ihnen hilft die kritischen Geschäftsprozesse und IT-Systeme der eigenen Organisation zu identifizieren, die Risiken im Zusammenhang mit Cyberbedrohungen zu analysieren, angemessenen Maßnahmen nach dem Stand der Technik umzusetzen sowie die Sicherheitslage kontinuierlich zu überwachen, um Sicherheitsvorfälle (Security Incidents) zur frühzeitig erkennen und angemessen zu reagieren.

Zwei der führenden Normen für Informationssicherheitsmanagementsysteme (ISMS) in Deutschland sind die ISO 27001 und das BSI-IT-Grundschutzkompendium. Beide Normen bieten einen anerkannten Rahmen für den Aufbau, die Implementierung, den Betrieb, und die Aufrechterhaltung eines Informationssicherheitsmanagementsystems (ISMS).

Für eine effektive Umsetzung und Verwaltung eines ISMS bietet Ihnen R2C_SECURITY eine flexible und normenoffenen Softwarelösung (z.B. ISO 27001, BSI-IT-Grundschutz, B3S, IT-Sicherheitskatalog u.v.m) mit umfassende Funktionen für den Aufbau, Betrieb und Aufrechterhaltung eines ISMS. Mit R2C_SECURITY können Organisationen ihre Informationssicherheitsprozesse effizient verwalten und die Compliance mit anerkannten Normen und Standards sicherstellen.

Umsetzung in Deutschland und was Sie über NIS-2-UmsuCG wissen müssen

Im Zeitalter von digitalen Angriffen und fortgeschrittenen Cyberbedrohungen ist die NIS2-Richtlinie eine Antwort der EU, um die Widerstandsfähigkeit der Mitgliedsstaaten gegenüber Cyberangriffen zu erhöhen.

Die NIS2-Richtlinie legt Anforderungen fest, denen Unternehmen und Organisationen, insbesondere Betreiber kritischer Anlagen bzw. Betreiber wesentlicher Dienste (Operators of Essential Services, OES) und Anbieter digitaler Dienste (Digital Service Providers, DSP), entsprechen müssen. Die Anforderungen umfassen unter anderem Maßnahmen zur Vorbeugung von Cyberangriffen, zur Erkennung von Sicherheitsvorfällen und zur Reaktion auf diese Vorfälle, um eine kontinuierliche Verfügbarkeit kritischer Dienste zu gewährleisten.

Die NIS2-Richtlinie stellt sicher, dass Unternehmen und Organisationen angemessene Sicherheitsmaßnahmen nach dem Stand der Technik implementieren, um ihre Systeme und kritischen Dienste vor Cyberbedrohungen zu schützen.

Was ist die NIS-2-Richtlinie? |

|

Ab wann gilt die NIS-2-Richtlinie? |

|

Was ist NIS2UmsuCG? |

|

Wen betrifft das NIS2UmsuCG? |

|

Die vom NIS2-Umsetzungsgesetz betroffenen Unternehmen und Organisationen in Deutschland bestehen aus vier Gruppen:

- Betreiber kritischer Anlagen (KRITIS-Anlagen)

- Betreiber besonders wichtige Einrichtungen

- Betreiber wichtige Einrichtungen

- Betreiber von Bundeseinrichtungen

Mit Inkrafttreten des NIS-2-Umsetzungsgetzes wird es künftig zwei Gruppen von Sektoren geben:

- KRITIS-Sektoren

- Sektoren für wichtige Einrichtungen (Definiert in Anlage 1 &2 NIS-2-UmsuCG)

Betreiber kritischer Anlagen (KRITIS-Anlagen):

- Die bisherigen KRITIS-Betreiber, die Kritischen Infrastrukturen, werden zu Betreibern kritischer Anlagen. Die Betreiber werden gleichzeitig zu besonders wichtige Einrichtungen

- Die KRITIS-Logik von KRITIS-Sektoren, kritischen Dienstleistungen und KRITIS-Anlagen mit Schwellenwerten (in der Regel ≥ 500 Tsd. versorgte Haushalte) bleibt hier erhalten

Besonders wichtige Einrichtungen

- Großunternehmen in den Sektoren für Einrichtungen und einige Unternehmen unabhängig ihrer Größe:

- Unternehmen ab 250 Mitarbeitern oder

- Unternehmen ab 50 Mio. EUR Umsatz und Bilanz ab 43 Mio. EUR oder

- Sonderfälle: qTSP, TLD, DNS, TK-Anbieter, kritische Anlagen, Zentralregierung

- KRITIS-Anlagen-Betreiber

Wichtige Einrichtungen

- Mittlere Unternehmen in den Sektoren für Einrichtungen

- Unternehmen ab 50 Mitarbeitern oder

- Unternehmen ab 10 Mio. EUR Umsatz und Bilanz ab 10 Mio. EUR oder

- Vertrauensdienste.

Im NIS-2-Umsetzungsgesetzt Gesetz sind verschiedene Fristen für die Umsetzung der Anforderungen vorgesehen, wobei das Gesetz NIS2UmsuCG selbst voraussichtlich im Oktober 2024 in Kraft treten wird.

Für die betroffenen Gruppen gilt, dass Innerhalb von drei Monaten nach dem Inkrafttreten des NIS2UmsuCG eine Registrierung nach §33 (1) und (2) erfolgen muss.

Für Betreiber kritischer Anlagen muss der erstmalige Nachweis über die Umsetzung von Maßnahmen spätestens zu einem vom BSI (Bundesamt für Sicherheit in der Informationstechnik) und BBK (Bundesamt für Bevölkerungsschutz und Katastrophenhilfe) bei der Registrierung festgelegten Zeitpunkt erbracht werden, der frühestens drei Jahre nach Inkrafttreten des Gesetzes gemäß §39 (1) liegt - also ab 2027.

Für besonders wichtigen Einrichtungen sieht das Gesetz vor, dass die Teilnahme am Informationsaustausch innerhalb eines Jahres nach Inkrafttreten des NIS2UmsuCG gemäß §30 (7) erfolgen muss.

Für wichtige Einrichtungen gilt die Registrierungspflicht.

Die wichtigsten Funktionen unserer ISMS-Lösung

- R2C_SECURITY ist ein mandantenfähiges System.

- Die Organisationsstruktur kann über die Mandantenhierarchie abgebildet werden, um den Geltungsbereich des ISMS für die Aufbauorganisation abzubilden

- Durch die Mandantenfähigkeit kann eine beliebig tief gestaffelte Organisationstruktur abgebildet werden

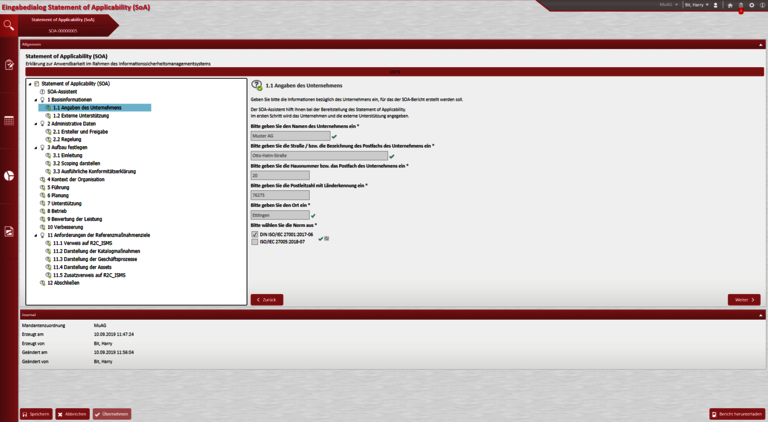

- Die ISMS Software von Schleupen ist ein normenoffenes System

- Die ISMS Software ermöglicht das Arbeiten nach den Anforderungen von nationalen und internationalen

- Normen und Standards, z.B. BSI IT-Grundschutz-Kompendium, ISO 27001, 27002, 27005, 27019, 27701, B3S, BAIT, VAIT, TGK, NIST, NIS 2

- Weitere Normen, Branchenanforderungen, gesetzliche Vorgaben, interne Richtlinien und unternehmenseigene Standards können ganz einfach integriert und verwaltet werden

- Der Anwendungsbereich, d.h. welche Normen, Vorgaben und Richtlinien für das ISMS Anwendung finden, kann einzeln für die Mandanten festgelegt werden

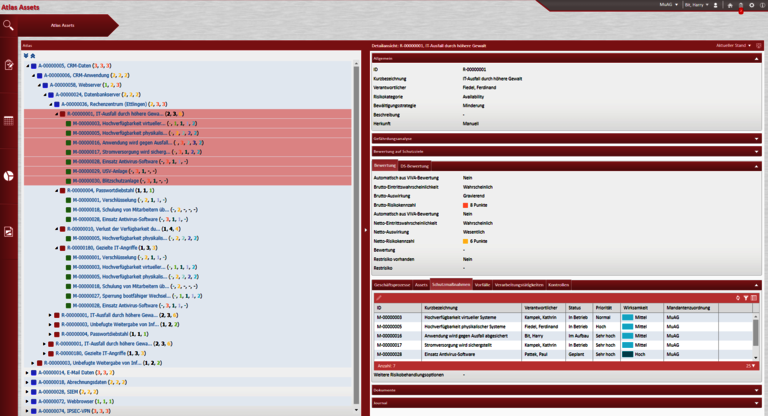

- Verwaltung von Geschäftsprozessen und Assets beliebigen Typs, wie z.B. Informationen, Anwendungen, IT-Systeme, Infrastruktur, Gebäude, Räume, Personal

- Abbildung von Geschäftsprozess- und Assethierarchien in beliebiger Tiefe

- Benennung von Verantwortlichkeiten, Pflege von Beschreibungen und weiteren Detailinformationen sowie die Möglichkeit zur Definition von optionalen Pflichtfeldern

- Analyse der Schadensauswirkungen für einzelne Geschäftsprozesse und Assets auf Basis von frei konfigurierbaren Schadensszenarien

- Durchführung von Schutzbedarfsanalysen für die Schutzziele Vertraulichkeit, Integrität, Verfügbarkeit und Authentizität unter Einbeziehung von Assets/ Geschäftsprozessen sowie automatische Vererbung des Schutzbedarfs mit konfigurierbarer Vererbungsrichtung

- Berücksichtigung von Abhängigkeiten wie z.B. Kumulations- und Verteilungseffekte

- Weitere Schutzziele und Bewertungsdimensionen können in der ISMS Software frei definiert und optional eingeschaltet werden

- Durchführung von Business Impact Analysen (BIA)

- Dashboards, Berichte und Auswertungen zur Überwachung der unternehmens- und zeitkritischen Geschäftsprozesse und Assets

- Hochladen von Dokumenten per Drag & Drop

- Schnittstellen für den Datenimport & Export (manuell, zeitgesteuert und automatisch)

- Flexible Erweiterbarkeit der ISMS Software um kundenindividuelle Eigenschaften (Customizing)

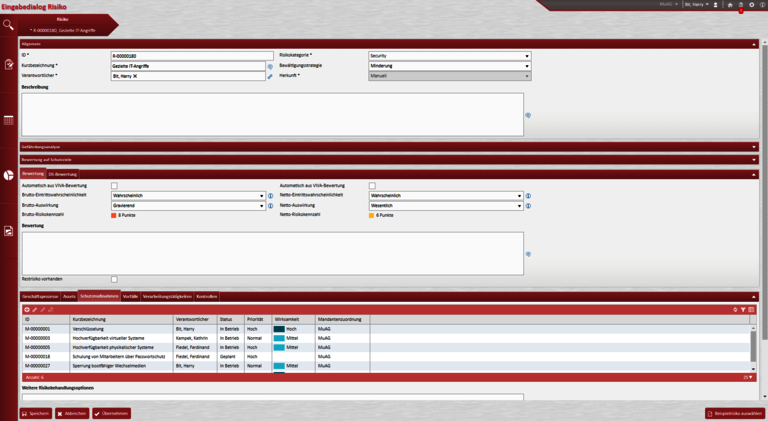

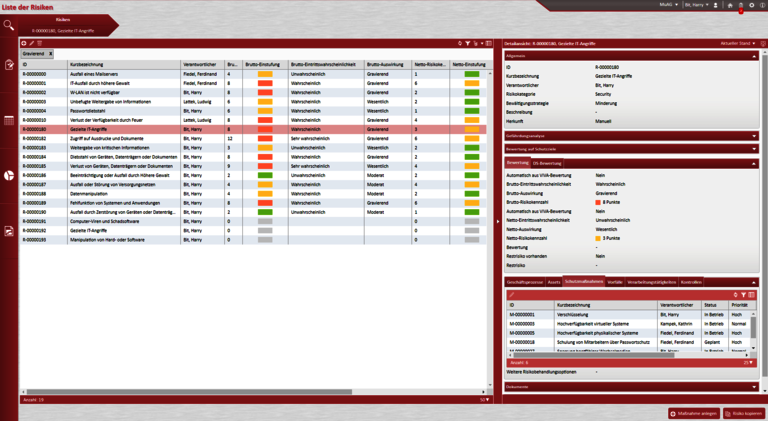

- Erfassung und Dokumentation von Risiken in der Informationssicherheit und Einordnung in frei konfigurierbare Risikokategorien

- Benennung von Verantwortlichkeiten mittels ISMS Software

- Einbindung von individuellen Bedrohungs- und Schwachstellenkatalogen zur Durchführung detaillierter

- Gefährdungsanalysen

- Durchführung schutzzielbezogener Risikoanalysen mit automatisch geerbter Auswirkung

- Erweiterte Risikobewertung auf Basis von individuellen Gefährdungskatalogen

- Individuelle Betrachtung von Risiken vor und nach der Umsetzung von risikomindernden Schutzmaßnahmen (Brutto/Netto-Betrachtung)

- Festlegung von Risikobehandlungsstrategien (z.B. Vermindern, Vermeiden)

- Abgabe von Erklärungen zur Akzeptanz von Restrisiken

- Dashboards, Berichte und Auswertungen zur Überwachung der Risikosituation

- Drag & Drop zum Hochladen von Dokumenten

- unkomplizierter Datenimport & Export (manuell, zeitgesteuert und automatisch)

- Flexible Erweiterbarkeit um kundenindividuelle Eigenschaften (Customizing)

- Erfassung und umfassende Dokumentation von Schutzmaßnahmen, von der Planung und Umsetzung bis hin zur Angemessenheits- und Wirksamkeitsprüfung sowie Kostenerfassung und Terminierung

- Benennung von Verantwortlichkeiten

- Verknüpfung von Schutzmaßnahmen mit Anforderungen/Controls aus Normen, gesetzlichen Vorgaben, internen Richtlinien und unternehmenseigenen Standards als Basis für GAP-Analysen und Audits

- Versand von E-Mail-Benachrichtigungen zur Erinnerung an die Fälligkeit von Maßnahmen

- Dashboards, Berichte und Auswertungen zur Überwachung des Erfüllungsgrads

- Hochladen von Dokumenten per Drag & Drop

- Schnittstellen für den Datenimport & Export (manuell, zeitgesteuert und automatisch)

- Flexible Erweiterbarkeit um kundenindividuelle Eigenschaften (Customizing)

- Schnelle Erfassung und umfassende Dokumentation von Informationssicherheitsvorfällen in der ISMS Software

- Benennen von Vorfallsbearbeitern

- Zuordnung betroffener Geschäftsprozesse und Assets sowie eingetretener Risiken

- Einstufung der Auswirkung auf die Schutzziele Vertraulichkeit, Integrität, Verfügbarkeit und Authentizität sowie Beurteilung der Kritikalität und entstandener Schäden

- Definition von Schutz- und Verbesserungsmaßnahmen

Ein Audit ist ein Instrument des Qualitätsmanagements, das untersucht, ob die festgelegten Schutzziele erreicht sind, die relevanten Sicherheitsanforderungen erfüllt werden und die unternehmenskritischen Werte ausreichend geschützt sind. In der ISMS Software von Schleupen können sowohl interne und externe Audits als auch Selbstprüfungen durchgeführt werden. Welche Normen und Standards, welche Teilbereiche davon oder welche Geschäftsprozesse auditiert werden sollen, kann situationsbezogen entschieden werden.

Neben den umfassenden Möglichkeiten innerhalb eines Audits können in unserer ISMS Software für jeden Auditprüfpunkt Prüfhandlungen festgelegt und Stichproben und Ergebnisse dokumentiert werden. Im Falle von Abweichungen werden Feststellungen angelegt, umfassend beschrieben und einem Verantwortlichen zugeordnet. Standardauswertungen und Berichte stellen die Auditergebnisse sicher, transparent und nachvollziehbar dar.

Unsere ISMS Software bietet ein effektives Management Ihrer Informationssicherheit und ist dabei dennoch sehr benutzerfreundlich und intuitiv verständlich gestaltet. Profitieren Sie jetzt von den zahlreichen Vorteilen der ISMS Software von Schleupen:

- Umfangreiche Listen und Detailansichten – Die in einer Liste dargestellten Spalten und ihre Reihenfolge können Benutzer individuell angepasst werden. Zudem verfügen Listen über umfangreiche Sortier- und Filtermöglichkeiten, die benutzerspezifisch gespeichert werden können.

- Einfacher Listen-Export in EXCEL- und CSV-Dateien – Sämtliche Listen können als Excel- bzw. als CSV-Datei exportiert werden.

- Volltextsuche – Die integrierte Suchfunktion ermöglicht eine Volltextsuche nach allen in der Anwendung angelegten Bewegungsdaten und zeigt die Suchergebnisse im rechtlichen Kontext des angemeldeten Benutzers an.

- Journaleinträge und Änderungskommentare – Alle durchgeführten Änderungen am aufgerufenen Element, z.B. an einem Asset, werden automatisch journalisiert. Zudem können Änderungskommentare schreibgeschützt erfasst werden. Änderungen, Entscheidungen und Beschlüsse bleiben so auch Jahre später stets nachvollziehbar.

- Atlanten – Atlanten enthalten eine hierarchische Darstellung (Baumstruktur) über alle Elemente, die miteinander in Verbindung gesetzt wurden. Atlanten können frei konfiguriert sowie mandantenspezifisch oder mandantenübergreifend angelegt werden.

- Mein Portfolio – die Übersichtsseite „Mein Portfolio“ gibt einen Überblick über alle Verantwortlichkeiten des aktuellen Benutzers und somit über alle aktiven Elemente, für die dieser Benutzer als Verantwortlicher ausgewählt ist.

- Drag & Drop für Dokumente – Dokumente können mittels Drag & Drop in die Anwendung hochgeladen werden.

Kontaktieren Sie unsere Experten

*: Pflichtfeld